R4mbb

[MEDIUM] TheNotebook 본문

Nmap 부터 돌려보자.

22, 80, 10010 포트가 열려있다.

10010은..

이런 포트이다..

일단 웹사이트에 접속해보자.

사이트 여러가지 하면서 분석해보자.

노트 쓰는 페이지가 존재하는데 첫 노트를 쓰면 그 노트가 페이지 10부터 들어간다. 그 전 노트가 있나보다. 찾아보자.

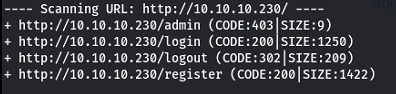

/admin 이 있다.

가보자

권한이 없나보다. 노트 쓰는 과정을 Burp suite로 보자.

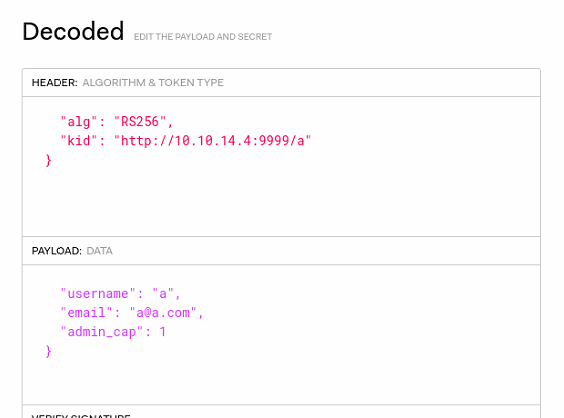

Jwt 이다. 분석해보자.

시그니처 부분이 완전하지 못한 것 같다… 그리고 header의 kid. 부분에서 localhost:7070에서 priv_key를 받아와서 인증을 하는 듯하다.

일단 kid를 내 서버로 돌려보자.

서버를 만들어주고

해주는 김에 admin_cap도 1로 바꿔주었다.

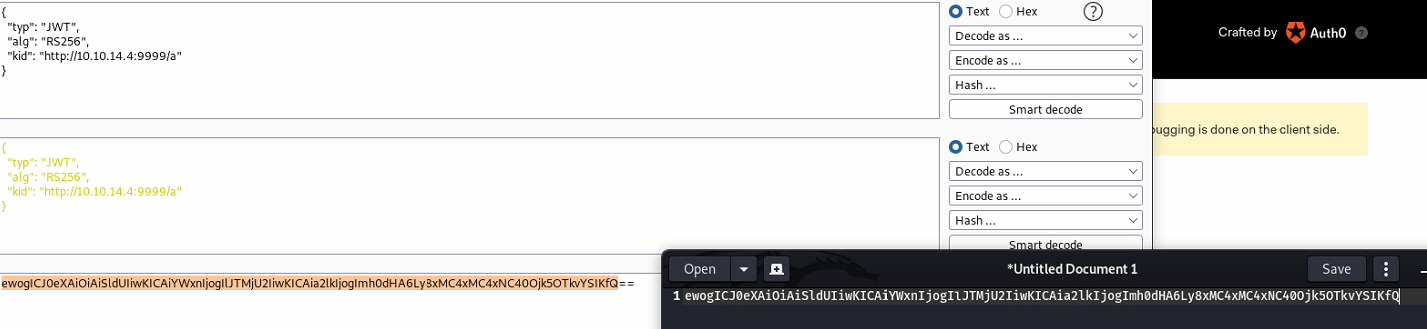

Base64로 모두 encode 해주자.

바꿔 보내고 확인해보자.

사이트에선 오류가 났지만 잘 받아갔다.

그럼 이제 개인키와 공개키를 만들어보자.

RS256으로 개인키를 만들고

공개키도 만들어준다. 이걸로 이제 jwt 토큰을 만들어보자.

토큰이다..

넘겨보자. ( 서버도 켜주었다. )

Jwt token을 바꿔주고 보내면

Admin panel이 생긴다.

Upload File에서 리버스쉘을 올릴 수 있을 것 같다.

View Notes에 가보면 아까 글이 10번부터 저장되는 이유를 알 수 있었다.

리버스 쉘코드를 업로드 한 뒤 붙어보자.

잘 붙었다.

User 쉘을 따기 위해서는

Noah라는 사용자로 로그인을 해야한다.

정보가 더 필요하다. 아까 숨겨진 노트들을 더 확인 해보자.

Backups 폴더와 관련 있을 것 같다.

Home.tar.gz 파일이 home디렉토리를 백업 해둔 것 같다. Pyhton으로 서버를 연뒤에 로컬로 가져오자.

그리고 풀어보자..

Id_rsa로 noah 계정에 비밀번호 없이 접속할 수 있을 것 같다. 해보자.

유저 쉘이 잘 따졌다. Root 쉘을 따보자.

도커 컨테이너로 들어가는 명령어를 쓸 때 비밀번호 없이 root권한을 사용할 수 있다고한다.

으음.. cve가 있나 찾아보자..

Docker exec exploit github로 검색해보니 다음과 같은 cve exploit 코드가 나왔다.. 한번 보자.

페이로드를 다음과 같이 root 플래그를 write하도록 바꿔주고,

Go build를 하면 실행파일이 나온다. 타겟 서버의 도커로 넘겨주자.

타겟 서버 터미널도 하나 더 열어주고, 도커에서 파일 실행 후 도커 접속을 하면된다.

익스 코드가 잘 실행 됐는지 확인해보자.

잘 읽어졌다..

'Write-up > HackTheBox' 카테고리의 다른 글

| ~ 2021.07 (0) | 2025.05.17 |

|---|---|

| [MEDIUM] Schooled (1) | 2025.05.17 |

| [EASY] Love (0) | 2025.05.17 |

| [EASY] Knife (0) | 2025.05.17 |

| [EASY] Explore (0) | 2025.05.17 |